03 - Sociální inženýrství

Sociální inženýrství (3/10)

Uživatelé mají tendence kybernetickou bezpečnost zlehčovat, protože kolem ní koluje řada mýtů. Pojďme je vyvrátit.

Přehrát celou kapitolu

Stalo se?

Veronice je 32 let a působí jako referentka personálního oddělení jednoho ze státních podniků. Mimo jiné zodpovídá za správu podnikové stránky na sociální síti LinkedIn, kterou využívá pro objevování talentů a jejich nábor. Když v e-mailu objevila upozornění přímo od LinkedIn, polekala se. Bezpečnostní nástroje LinkedIn totiž zaznamenaly podezřelé přístupy k podnikové stránce ze zahraničí. K upozornění byl připojený také odkaz. Veronika si měla pomocí odkazu změnit přihlašovací údaje, kterými se jako správce stránky přihlašuje. Pokud přihlašovací údaje nezmění, bude stránka za 24 hodin z bezpečnostních důvodů zablokována. Veronika přiložený odkaz přirozeně využila a postupovala podle pokynů. Tímto způsobem je však předala přímo útočníkům.

Sociální inženýrství

Vousaté moudro říká, že nejslabším článkem kybernetické bezpečnosti bývá nepoučený uživatel. Zatímco technické nástroje vždy postupují podle zadaných pravidel, uživatelé jsou mnohem méně předvídatelní. Především z důvodu, že mají emoce, znají strach, překvapení nebo pociťují lítost. Útočníci to ví. Proto část energie věnují manipulaci uživatelů s úmyslem získat důvěrné či interní informace. Souhrnně se techniky manipulace uživatelů označují jako sociální inženýrství. Dávno není pravda, že jsou techniky sociálního inženýrství vždy čitelné a na první pohled rozpoznatelné. A právě proto, že si je uživatelé dodnes představují jako legrační zprávy od strýčka Tomase z Texasu, původem z jižních Čech, z pátého kolene, který nám odkazuje pohádkové dědictví, jsou stále účinnější.

Phishing

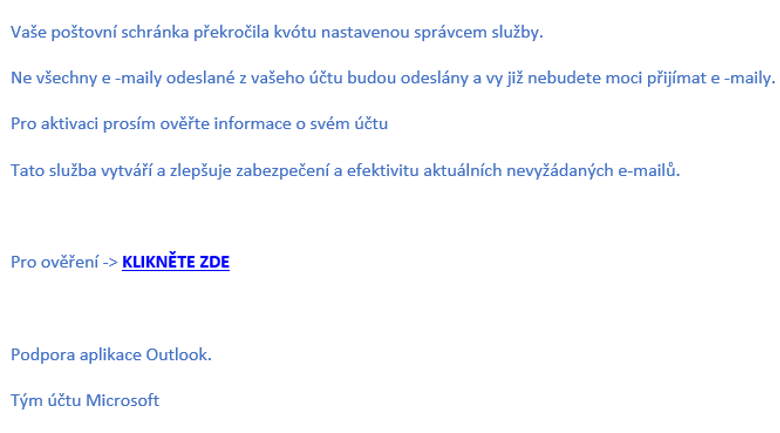

Jedná se o techniku sociálního inženýrství, jejímž cílem je získat od uživatelů jejich důvěrné, nejčastěji přihlašovací, údaje. V angličtině má tento pojem blízko k „rybaření“, a přesně tak celý útok probíhá. Útočník rozhodí sítě a čeká, kdo z organizace se chytí. Moderní phishingové zprávy přitom dávají smysl. Maskují se například jako oznámení, že je kapacita naší e-mailové schránky naplněna. Pro její navýšení máme kliknout na přiložený odkaz a přihlásit se ke svému účtu Microsoft. Dokud to neuděláme, nebudou nám chodit zprávy, které obsahují přílohy. Odcizené přihlašovací údaje pak může útočník zneužít k průzkumu nastavení uživatelských oprávnění nebo k rozesílání dalších phishingových zpráv, které budou na ostatní zaměstnance působit ještě důvěryhodněji.

Jaké další triky phishingové zprávy využívají?

Je logické, že když phishingová zpráva působí věrně, zvyšuje to její účinnost. Proto útočníci umí připravit zprávu na míru organizaci, na kterou se zaměřili. K tomu stačí prozkoumat webové stránky organizace. Představte si veřejný kalendář, ve kterém je zaznačený den otevřených dveří. A představte si stránku náboru nových zaměstnanců, kde je uvedené jméno vedoucího personálního oddělení. Abraka dabra, phishingový e-mail, ve kterém vedoucí personálního oddělení žádá o výpomoc při dni otevřených dveří je hotový. Stačí kliknout na odkaz, přihlásit se ke sdílené tabulce a zapsat se jako dobrovolník. Zaměstnancům taková zpráva nepřipadá zvláštní, protože den otevřených dveří se opravdu chystá.

Chodí phishingové zprávy jen e-mailem?

Kdepak, uživatelé se s nimi mohou setkat třeba na sociálních sítích. Dobrým nástrojem sociálního inženýrství je probuzení zvědavosti uživatele. Představte si, že od někoho, koho znáte, dorazí krátká zpráva v Messengeru, která zní: „Jsi to ty v tom videu?“, a je k ní přiložený odkaz. Červíček už nahlodává naše svědomí. Jsme překvapení, trošku se bojíme, kdy a kde nás někdo natočil. Když odkaz otevřeme, jsme přesměrování na přihlašovací stránku sociální sítě, která nevypadá nijak zvláštně. Jenže když se přihlásíme, odevzdáme své přihlašovací údaje.

Ilustrační obrázek phishingové zprávy, která se maskuje jako zpráva od známého. Zdroj: Vlastní tvorba

Ilustrační obrázek phishingového e-mailu, který se maskuje jako informace o balíčku od České pošty. Zdroj: Vlastní tvorba

Ilustrační obrázek phishingového e-mailu, který se maskuje jako informace o překročení kapacity e-mailové schránky uživatele. Zdroj: Vlastní tvorba

Rozpoznávání phishingu

Je důležité být ve střehu a phishing nepodceňovat. V případě, kdy se uživatel stane terčem prosté phishingové zprávy, má šanci ji rozpoznat kvůli krkolomné češtině. Tyto zprávy mívají původ v zahraničí a bývají automaticky překládány. Vodítkem také bývá adresa odesílatele. Pokud je na první pohled podezřelá nebo je zakončena neobvyklou doménou, například .ru namísto .cz, je vhodné zpozornět. Avšak propracované phishingové zprávy chodí i z důvěryhodných adres. Proto je nutné dávat pozor především při klikání na jakékoliv přiložené odkazy v e-mailu. V případě propracovaného phishingu to bývá jediné vodítko, na které se uživatel může soustředit. Útočníci také spoléhají na grafickou podobu, pokud uživatel vidí známou grafiku, je méně podezřívavý. Útočníci také rádi dostávají uživatele do časové tísně, vyvíjí nátlak, aby uživatelé úkol splnili rychle.

Jak se mám zachovat, když phishingovou zprávu rozpoznám?

Důležité je neotevírat přiložené odkazy. Pokud phishing objevíme až po otevření odkazu, je důležité nic nevyplňovat, nikam se nepřihlašovat. Dále postupujte podle vnitřních pravidel IT politiky, se kterými byste měli být seznámeni.

Jaké triky s odkazy útočníci používají?

Už jste určitě viděli odkazy schované za slovo zde či podobně ukryté. Text je estetičtější, ale útočníci tím umí uživatelům zamotat hlavu. Užitečným pomocníkem bývá náhledové okénko cíle odkazu. Když najedete na odkaz myší a nebudete klikat, vlevo dole se objeví cíl odkazu. Zkuste si to! Útočníci také rádi využívají přesmyčky a jiné chytáky. Z adresy microsoft udělají třeba rnicrosoft, z velkého „i“ udělají malé „l“, není lekarna jako Iekarna.

Ilustrační obrázek phishingového e-mailu, který se maskuje jako přihlašovací okno do služeb Microsoft.

Zdroj: eset.com/cz/blog/prevence/phishing-stoji-za-tretinou-pruniku-jak-poznat-skodlive-e-maily/

Vishing

Technika sociálního inženýrství, která je na vzestupu. Záměr je stejný jako u phishingu, vylákat z uživatele důvěrné, typicky přihlašovací údaje. Provedení se však liší. Manipulace probíhá telefonicky. Útočník se maskuje například jako klientská podpora IT oddělení a informuje uživatele, že je nutné, aby provedl ověření svého účtu. Záminkou může být únik přihlašovacích údajů zaměstnanců a snaha o zmírnění následků. V zaměstnancích nezřídka zvítězí „smysl pro povinnost“ a spolupracují podle pokynů. Možná si říkáte, že na něco takového byste nepřistoupili. Nenechte se mýlit. Útočníci umí navodit dojem důvěryhodného callcentra. Pustí do sluchátka znělku a klidně si uživatele několikrát přepojí. Existují také nástroje, které zajistí, že uživatel vidí na displeji důvěryhodné číslo.

Jak mám vishingový hovor rozpoznat?

Pokud tušíte, že něco nehraje, zvolte ofenzivní rétoriku. Ptejte se na záležitosti, které by volající musel znát, pokud by vše byla pravda. Volá banka, že nám hrozí zablokování bankovního účtu? V tom případě chtějte vědět, kolik je na účtu peněz. Volá technická podpora, že je naše e-mailová schránka v ohrožení? Chtějte vědět, s kým se to řeší na IT oddělení. Podezřelé hovory také na IT oddělení ohlaste, hrozí, že organizaci zasáhnou masově.

Jaké další triky vishingové hovory využívají?

Útočníci mohou volat například v noci, kdy jsou lidé rozespalí a je jednodušší je šokovat, donutit ke spolupráci. Pokud se oběť nenechá nachytat prvním hovorem, může přijít druhý. V prvním podvodném hovoru se útočníci vydávají například za banku, ve druhém za policii, která volá na žádost banky. Poslechněte si také záznam vishingového hovoru, který publikoval server Seznam Zprávy.

Kampaň Velké odhalení

Národní úřad pro kybernetickou a informační bezpečnost (NÚKIB), Policie České republiky (PČR) a Česká bankovní asociace (ČBA) zahájily novou osvětovou kampaň týkající se podvodných telefonátů, jejichž počet a kvalita v posledních letech výrazně narůstá. Pro názorné ukázky různých praktik těchto zločinců byly natočeny videoklipy, ve kterých hrají Daniela Kolářová, Lucia Čižinská, Jaromír Nosek a Kryštof Krhovják. Režie se ujal Jakub Forman a produkce etické kreativní studio Družina v čele s Janem Pažinem. Kampaň, jež nese název Velké odhalení, má za cíl pomoci občanům ČR rozpoznat tyto podvodníky a uchránit své finance. Videoklipy je možné zhlédnout na nové osvětové webové stránce www.velkeodhaleni.cz, kde může široká veřejnost získat i další informace o této rozšířené bezpečnostní hrozbě. Představení kampaně proběhlo ve středu 6. března 2024 v sídle České bankovní asociace v Praze.

„Velkým odhalením navazujeme na kvalitní spolupráci při přípravě kampaně #nePINdej! Jsme přesvědčeni, že osvětových aktivit v této oblasti není nikdy dost. Důkazem, že je potřeba tento problém řešit jsou aktuální data. Za rok 2023 jsme evidovali téměř 70 tisíc napadených klientů, u kterých byla průměrná škoda přes 19 tisíc korun. Meziročně se tak počet útoků ztrojnásobil,“ říká Pavel Kolář, gestor Komise pro bankovní a finanční bezpečnost České bankovní asociace.

Smishing

Další z technik sociálního inženýrství využívá k útoku na uživatele zasílání falešných SMS zpráv, které se vydávají za věrohodné sdělení některé existující instituce. Jde o další formu phishingu. Součástí zprávy bývá velice často odkaz směřující na falešnou webovou stránku. Cílem je získat od uživatele citlivé údaje, přihlašovací údaje, čísla platebních karet, peníze nebo jej přesvědčit k instalaci škodlivého softwaru do jeho zařízení. Podobně jako v předchozích případech, pracují i zde útočníci s časovou tísní a požadují od uživatele okamžitou akci. Může jít například o urgentní vyzvednutí zásilky, zaplacení poplatku nebo o kontrolu fiktivní platby, která byla uskutečněna bez vědomí uživatele.

Jak mohu smishing rozpoznat?

Smishingový útok lze rozpoznat podobnými prostředky jako v případě phishingu. Pokud zpráva obsahuje gramatické chyby, má špatnou větnou skladbu a vyzývá nás k tomu, abychom něco rychle udělali, tak bychom měli zpozornět. Stejně tak největší indikátor, zda jde o podvod, je právě doména v rámci odkazu. Zda tato doména skutečně patří dané instituci je veřejně zjistitelná informace. Například lze dohledat, že doména příspěvek-na-bydleni.info není doména, co patří MPSV. V neposlední řadě doporučujeme ověřit si jiným komunikačním kanálem (například kontakt z oficiálních webových stránek), zda tuto SMS skutečně odeslala daná instituce.

Můžu se proti smishingu nějak bránit, když už mi zpráva došla?

Ano, proti smishingu se lze bránit podobně jako v případě phishingové zprávy. Nejdůležitější je zachovat klid, vše si rozmyslet a jednat obezřetně. Pokud si nejste jistí, zda je zpráva skutečná, obraťte se na danou instituci přes kontakt z oficiálních stránek nikoliv přes číslo, z kterého SMS přišla. Důležité je rovněž pravidelně aktualizovat váš mobilní telefon a nesdělovat citlivé údaje prostřednictvím SMS zpráv.

Ilustrační obrázek smishingové zprávy.

První se maskuje jako balíček od UPS a druhá jako balíček od České pošty. Zdroj: Vlastní tvorba

Baiting

Technika, která cílí na zvědavost uživatelů. Představte si, že na chodbě nebo v zasedací místnosti najdete „flešku“. Strčili byste ji do svého počítače? Samozřejmě, že ne! Ale hodně se toho může změnit ve chvíli, kdy je na této „flešce“ popisek. Třeba „seznam propouštění zaměstnanců“ nebo „návrh ročních odměn“. Podle průzkumů takto označenou „flešku“ připojí dva z pěti zaměstnanců. A jak správně tušíte, často najdou něco úplně jiného, než očekávali. Třeba škodlivý soubor, kvůli kterému si IT oddělení ještě dlouho nevybere dovolenou. Uživatel dokonce nemusí škodlivý soubor ani otevřít, útočník vše dokáže narafičit tak, že se po připojení k zařízení spustí sám. A pokud se ptáte, jak se taková „fleška“ do zasedačky dostane, může ji sem přinést třeba podplacený zaměstnanec.

Jaké další triky s „fleškou“ mě můžou potkat?

Jsou známy případy, kdy se upravená „fleška“ po připojení k zařízení napájela elektrickou energii a jakmile získala dostatek energie, vyslala ji zpět do zařízení. To dokázalo zařízení zlikvidovat. Existují „flešky“, které umí pořizovat špionážní zvukové nahrávky, fungují jako zamaskovaný diktafon. Upravená „fleška“ se také dokáže maskovat jako klávesnice, takže i když je v rámci IT politiky organizace nastaveno, že se „flešky“ nedají spustit, toto maskování dokáže nastavení obelstít a fleška se spustí.

Jak mám postupovat, když najdu „flešku“?

Ať je popsaná jakkoliv, nepřipojujte ji k žádnému zařízení. I kdyby byla opatřená logem vaší organizace, nebo lákavým popisem Velikonoční kybervajíčko. Odneste ji na IT oddělení s upozorněním, kde jste ji našli. V organizaci se může povalovat více podezřelých „flešek“.

Rizika sociálních sítí

Sociální sítě navštěvuje alespoň občas většina z nás. Je součástí dnešní doby, že s přáteli rádi sdílíme momenty z osobního nebo pracovního života. Očima útočníků se však může jednat o cenné informace, které umí zneužít při plánování sociálního inženýrství. Ačkoliv to zní jako přízemní rada, pečujte o své soukromí a pečlivě příspěvky kontrolujte. Raději však počítejte s tím, že obsah, který sdílíte, se stává veřejným. Předvídejte. Při sdílení obsahu se zkuste sami sebe zeptat: „Co by mohlo být pro útočníka užitečné?“ Může to být adresa, číslo bankovního účtu, fotka před nástěnkou, fotka ze zasedací místnosti atp. Pokud něco takového objevíte, zkuste se zamyslet, jak obsah upravit.

Jak může být můj profil zneužit?

Jedním z triků, se kterým se uživatelé setkávají, je odcizení identity. Útočník si na základě veřejně známých informací vytvoří kopii našeho profilu a oslovuje naše přátele, kolegy atp. Snaží se od nich získat další informace nebo odcizit i jejich profily. Odcizené profily pak útočník může využívat k rozposílání škodlivých zpráv či odkazů nebo třeba pro dezinformační kampaně. Na základě zveřejněných informací na profilu a z obsahu, který sdílíme, umí také útočníci udělat databázi slov a využít ji k pokusu prolomit heslo. Říká se tomu slovníkový útok.

Jaké další triky na sítích číhají?

Jednou ze slepých uliček kybernetické bezpečnosti byly tzv. „bezpečnostní otázky“. Uživatelé si vybrali otázku a odpověď na ni mohli využít jako náhradní heslo, pokud své heslo zapomněli atp. Jednalo se třeba o příjmení matky za svobodna nebo jméno oblíbeného učitele ze školy. Jak tušíte, tyto informace jsou dohledatelné. Navíc se na sociálních sítích objevují podvodné ankety či soutěže, které se na zjišťování těchto odpovědí zaměřují. Uživatelé si to leckdy neuvědomí a odpověď na svou bezpečnostní otázku dobrovolně prozradí. Tuto metodu zabezpečení raději nepoužívejte.