05 - Škodlivé soubory a odkazy

Škodlivé soubory (5/10)

Možná vás překvapí, že nebezpečný může být i soubor Word nebo Excel. Zde zjistíte, jak je útočníci umí zneužívat.

Stalo se?

Radkovi je 44 let a pracuje jako účetní blíže neurčeného finančního úřadu. Zpracovává desítky podkladů, které mu přichází e-mailem. Nejčastěji v podobě tabulek v Excelu. Když otevřel jednu z tabulek, objevila se výzva, aby povolil tzv. makra. U výzvy bylo uvedeno, že makra zajistí správné fungování vzorců. Protože Radek zná Excel dobře, hláška ho nepřekvapila a makra povolil. Následně se mu zpomalil počítač. Ale protože byl počítač starší, nepřikládal tomu váhu. Rozhodl se, že když technika stávkuje, odejde dřív a práci dodělá ráno. Ráno se však nespustily účetní systémy, se kterými běžně pracuje. Po příchodu kolegů zjistil, že v tom není sám. Při odstraňování problému se zjistilo, že za vším stálo povolené makro.

Škodlivé soubory

Škodlivé soubory odeslané v příloze e-mailu jsou oblíbeným trikem útočníků. Protože uživatelé zpracovávají přílohy jako na běžícím pásu, útočníkům se leckdy poštěstí, že někdo jejich škodlivý soubor stáhne a otevře. Nejhorší bývají tzv. spustitelné soubory. Snad nejznámější spustitelný soubor mívá příponu .exe. Nutno zmínit, že spustitelné soubory nejsou samy o sobě špatné. Slouží třeba pro instalaci programů do počítače. Útočníci je ale umí zneužívat. Připraví spustitelný soubor, uživatel ho otevře a tím nainstaluje škodlivý program do svého zařízení. V zaměstnání bývá zvykem, že běžní uživatelé tyto soubory spouštět nemohou, nemají k tomu oprávnění. V ideálním případě by se k nám takový soubor neměl přes filtry vůbec dostat. Občas ale i takový soubor pronikne.

Maskování škodlivých souborů

Aby útočníci zvýšili pravděpodobnost, že uživatel škodlivý soubor otevře a spustí, maskují ho. Může být ukryt třeba v archivu, který umí zabalit více souborů do jednoho. Archivy mívají nejčastěji přípony .rar nebo .zip, například faktura.zip. Znovu platí, že archivy nejsou samy o sobě špatné, ale jako uživatelé bychom k nim měli přistupovat s rozvahou. Může se tam ukrývat černý Petr, třeba faktura.exe. A nemusí to být na první pohled patrné. Přípony se totiž dají také různě schovávat. To znamená, že vidíme soubor obrazek.jpg, ale ve skutečnosti je to skodlivysoubor.exe.

Ilustrační obrázek ukazuje škodlivý spustitelný soubor, který se maskuje příponou obrázku. (1. část).

Zdroj: support.zcu.cz/index.php/Skrývání_přípon_v_systémech_Windows

Ilustrační obrázek, který ukazuje škodlivý spustitelný soubor, který se maskuje příponou obrázku. (2. část).

Zdroj: support.zcu.cz/index.php/Skrývání_přípon_v_systémech_Windows

Makra

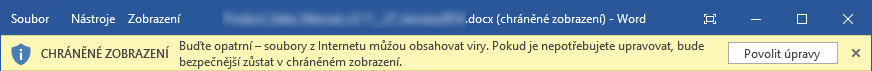

Uživatelé bývají překvapeni, že nebezpečné mohou být i soubory z balíčku Microsoft Office jako zmíněný Excel, Word nebo PowerPoint. Podle dostupných dat z České republiky tyto soubory umí napáchat paseku. Především v případě, kdy jako uživatelé povolíme spuštění tzv. makra. Makra jsou pokročilé sady pravidel, které si můžeme vytvořit, aby za nás vykonávaly opakující se úkony. Opět platí, že sama o sobě nejsou špatná. A opět také platí, že je útočnici umí zneužít. Mohou makru říct: „Stáhni z tohoto odkazu tento škodlivý soubor, počkej v úkrytu na tohle, a pak vykonej tohle.“ I proto se Microsoft rozhodl, že makra v základním nastavení vypne a uživatel je musí sám povolit. Pokud dobře neznáte historii souboru, který vyžaduje povolení makra, nepovolujte ho. Na obrázcích níže si všimněte, že soubory s makrem mají příponu .docm, bez makra .docx, podobně tu funguje i u Excelu nebo PowerPointu. „M“ jako „makro“.

Ilustrační obrázek lišty chráněného zobrazení.

Zdroj: servis.eset.cz/knowledgebase/article/View/596/0/jak-zabranit-spoustni-maker-v-dokumentech-stazenych-z-internetu

Ilustrační obrázek lišty, která umožňuje povolení a spuštění makra.

Zdroj: servis.eset.cz/knowledgebase/article/View/596/0/jak-zabranit-spoustni-maker-v-dokumentech-stazenych-z-internetu

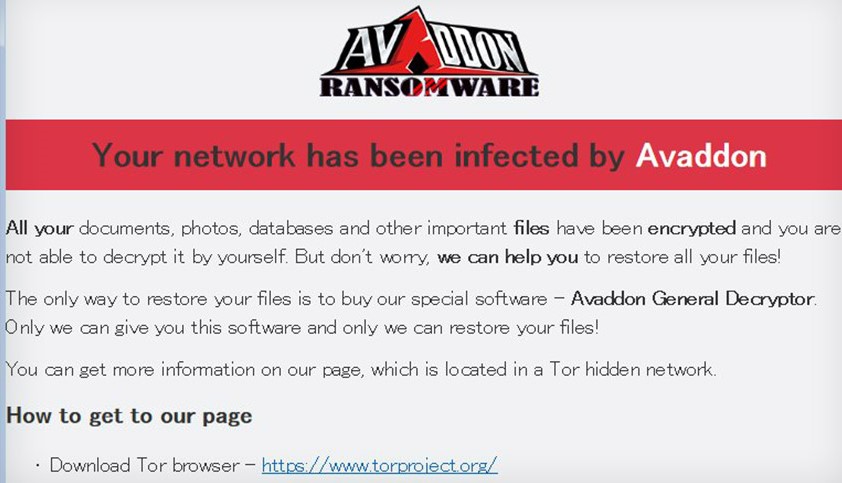

Ransomware

Škodlivé soubory mohou nést a spouštět škodlivé programy. Ransomware je škodlivý program, který zašifruje data, soubory, nebo celé systémy, aby k nim uživatelé ani administrátoři neměli přístup. Poté vyžaduje výkupné za dešifrování. O výkupné si ransomware zpravidla řekne v momentě, kdy už nic nefunguje. Pokud se jedná o firmu nebo nemocnici, dostane se pod obrovský tlak. Představte si, že nefunguje ani rentgen, jde o lidské životy a zaplacení výkupného se jeví jako nejrychlejší řešení. Obecně se ale doporučuje výkupné neplatit. Jak se k běžnému uživateli takový škodlivý program dostane? Třeba jako soubor v příloze e-mailu nebo na „flešce“. Pokud takový soubor naneštěstí otevřeme a podaří se nám ransomware rozpoznat, jediná použitelná rada je okamžitě celé zařízení vypnout nebo ho vypojit přímo ze zásuvky.

Proč se doporučuje výkupné neplatit?

Dříve útočníci zvyšovali motivaci k zaplacení výkupného příslibem, že po zaplacení vše dešifrují. Byla to „etiketa“ útočníků, kteří po zaplacení výkupného často poskytli dešifrovací klíče. Dělali to mj. právě proto, aby se vědělo, že platit výkupné má smysl. Jenže této „etikety“ se nedrží všichni útočníci, takže se obecně začalo doporučovat výkupné neplatit, ale požádat o pomoc renomované odborníky a zaplatit raději jim. Proto nastoupilo víceúrovňové vydírání, třeba výhružkami zveřejnění všech dat. Například zdravotních dokumentací. Na černém trhu dokonce existují i služby „RaaS“, Ransomware as a Service, které si je možné koupit za pár desítek dolarů. Využívá se to například pro konkurenční boj.

Existují nějaká preventivní opatření před ransomwarem?

Bezpečnostní komunita se shoduje, že účinnou prevencí před ransomwarem je pravidelné, nejlépe zautomatizované, zálohování. Pokud máme důležité soubory uložené ještě mimo zařízení, abychom je v případě potřeby mohli obnovit, máme eso v rukávu. Nezapomeňte však zálohy čas od času vyzkoušet, aby se v případě potřeby nezjistilo, že jsou nefunkční.

Ilustrační obrázek ukazuje, jak vypadá obrazovka ransomware, která žádá o výkupné.

Zdroj: bankinfosecurity.com/blogs/avaddon-ransomware-operation-call-quits-releases-keys-p-3057