Paragraf - 5

§ 5

Řízení rizik. Zjistěte, jak efektivně řídit rizika nebo proč se vytváří plán zvládání rizik a prohlášení o aplikovatelnosti.

Řízení rizik

ISMS je dokumentovaný proces, který je v organizacích zaváděn za účelem zajištění adekvátní úrovně kybernetické bezpečnosti. Základní rámec ISMS stanovují tzv. bezpečnostní politiky popisující základní principy, odpovědnosti a zásady ISMS. ISMS je založeno na principu řízení rizik (anglicky známé pod pojmem „risk based approach“) a neustálém zlepšování. ISMS zajišťuje funkční a úplnou ochranu služeb a informací, které jsou zahrnuty v jeho rozsahu. Z toho plyne, že v rozsahu ISMS musí být zahrnuto vše, co se těchto služeb či informací dotýká a má vliv na kybernetickou bezpečnost (= identifikace aktiv).

Metodika pro hodnocení rizik

V rámci řízení rizik je nutné stanovit metodiku pro hodnocení rizik, a to včetně kritérií pro akceptovatelnost rizik. Stejně jako u metodiky pro hodnocení aktiv je nezbytné, aby metodika byla přizpůsobená potřebám organizace a klíčové bezpečnostní role (manažer kybernetické bezpečnosti a garanti aktiv) byly schopné s touto metodikou pracovat. Proces hodnocení rizik by měl být formalizovaný, prokazatelný a opakovaně proveditelný bez závislosti na konkrétní osobě.

Kritéria pro přijatelnost rizik

V rámci kritérií pro akceptovatelnost rizik by měla být rozlišena rizika, která jsou akceptovatelná a taková, která akceptovatelná nejsou a je třeba je dále snižovat. Akceptovatelným rizikem se rozumí riziko, které je přijatelné a není nutné jej zvládat pomocí dalších bezpečnostních opatření.

- Akceptovatelné riziko může být například z důvodu nízké pravděpodobnosti, nízkých možných následků nebo malého vlivu na míru bezpečí, případně z důvodu nepřiměřených nákladů viz Graf přiměřené bezpečnosti za akceptovatelné náklady níže v obsahu.

- V organizaci musí být jasně definováno, za jakých podmínek je možné rizika akceptovat.

Přiměřená bezpečnost

Jako přiměřená bezpečnost se označuje stav, kdy velikost úsilí a investic do bezpečnosti odpovídá hodnotě aktiv a míře možných rizik – viz graf:

Graf přiměřené bezpečnosti za akceptovatelné náklady. Zdroj: Sedlák, P. Problematika ISMS v manažerské informatice

Zranitelnosti

Zranitelnost je slabé místo (nedostatek) aktiva nebo slabé místo (nedostatek) bezpečnostního opatření, které může využít jedna či více hrozeb. V rámci ISMS je zranitelnost často vnímána jako vlastnost aktiva. Je však potřeba uvažovat i další zranitelnosti relevantní pro daná aktiva a kontext organizace. Je potřeba myslet na to, že zranitelnost může mít nejen aktivum, které je předmětem primární ochrany (tj. na které je zaváděno bezpečnostní opatření), ale také ono bezpečnostní opatření, kterým se původní zranitelnost snažíme vyřešit.

Příklady zranitelností (dle Přílohy č. 3 VKB)

- Nedostatečná údržba informačního a komunikačního systému,

- zastaralost informačního a komunikačního systému,

- nedostatečná ochrana vnějšího perimetru,

- nedostatečné bezpečnostní povědomí uživatelů a administrátorů,

- nedostatečná údržba informačního a komunikačního systému,

- nevhodné nastavení přístupových oprávnění,

- nedostatečné postupy při identifikování a odhalení negativních bezpečnostních jevů, kybernetických bezpečnostních událostí a kybernetických bezpečnostních incidentů.

Další příklady zranitelností (dle Přílohy č. 3 VKB)

- Nedostatečné monitorování činnosti uživatelů a administrátorů a neschopnost odhalit jejich nevhodné nebo závadné způsoby chování,

- nedostatečné stanovení bezpečnostních pravidel, nepřesné nebo nejednoznačné vymezení práv a povinností uživatelů, administrátorů a bezpečnostních rolí,

- nedostatečná ochrana aktiv,

- nevhodná bezpečnostní architektura,

- nedostatečná míra nezávislé kontroly,

- nechopnost včasného odhalení pochybení ze strany zaměstnanců.

Hrozby

Hrozba využívá zranitelnosti aktiva a může způsobit jeho poškození nebo narušení. Hrozbou mohou být např. živelné pohromy, havárie, společenské jevy, ekonomické jevy nebo také chování jednotlivců. Je vždy nezbytné uvažovat i další hrozby relevantní pro daná aktiva a kontext organizace.

Příklady hrozeb (dle Přílohy č. 3 VKB)

- Porušení bezpečnostní politiky, provedení neoprávněných činností, zneužití oprávnění ze strany uživatelů a administrátorů,

- poškození nebo selhání technického anebo programového vybavení,

- zneužití identity,

- užívání programového vybavení v rozporu s licenčními podmínkami,

- škodlivý kód (například viry, spyware, trojské koně),

- narušení fyzické bezpečnosti,

- přerušení poskytování služeb elektronických komunikací nebo dodávek elektrické energie,

- zneužití nebo neoprávněná modifikace údajů.

Další příklady hrozeb (dle Přílohy č. 3 VKB)

- Ztráta, odcizení nebo poškození aktiva,

- nedodržení smluvního závazku ze strany dodavatele,

- pochybení ze strany zaměstnanců,

- zneužití vnitřních prostředků, sabotáž,

- dlouhodobé přerušení poskytování služeb elektronických komunikací, dodávky elektrické energie nebo jiných důležitých služeb,

- cílený kybernetický útok pomocí sociálního inženýrství, použití špionážních technik,

- zneužití vyměnitelných technických nosičů dat,

- napadení elektronické komunikace (odposlech, modifikace).

Metoda výpočtu hodnoty rizika

Nezbytnou součástí hodnocení rizik je jednoznačné stanovení funkce pro určení rizika. Tato hodnota rizika je nejčastěji vyjádřena funkcí ovlivněnou dopadem, jakožto hodnotou aktiva z hlediska důležitosti, hrozbou a zranitelností. Může být použita například tato funkce:

Riziko = dopadová hodnota aktiva × hrozba × zranitelnost

Hodnocení rizik

Při hodnocení rizik je nutné hodnotit rizika alespoň v rozsahu tabulek přiložených níže, zohlednit relevantní hrozby a zranitelnosti a posoudit možné dopady na aktiva. Hodnocení rizik lze zajistit i jinými způsoby, než jak je uvedeno zde, nicméně musí být zabezpečeno, že použitá metodika hodnocení rizik zajistí stejnou nebo vyšší úroveň procesu řízení rizik. Výsledky provedeného hodnocení rizik musí být obsahem zprávy o hodnocení rizik.

- Správce a provozovatel informačního nebo komunikačního systému kritické informační infrastruktury a správce a provozovatel informačního systému základní služby provádí hodnocení rizik alespoň jednou ročně.

- Správce a provozovatel významného informačního systému provádí hodnocení rizik alespoň jednou za tři roky.

Stupnice pro hodnocení hrozeb

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Stupnice pro hodnocení hrozeb. Zdroj: Vyhláška č. 82/2018 Sb., o kybernetické bezpečnosti Příloha č. 2: zakonyprolidi.cz/cs/2018-82

Stupnice pro hodnocení zranitelností

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Stupnice pro hodnocení zranitelností. Zdroj: Vyhláška č. 82/2018 Sb., o kybernetické bezpečnosti Příloha č. 2: zakonyprolidi.cz/cs/2018-82

Stupnice pro hodnocení rizik

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Stupnice pro hodnocení rizik. Zdroj: Vyhláška č. 82/2018 Sb., o kybernetické bezpečnosti Příloha č. 2: zakonyprolidi.cz/cs/2018-82

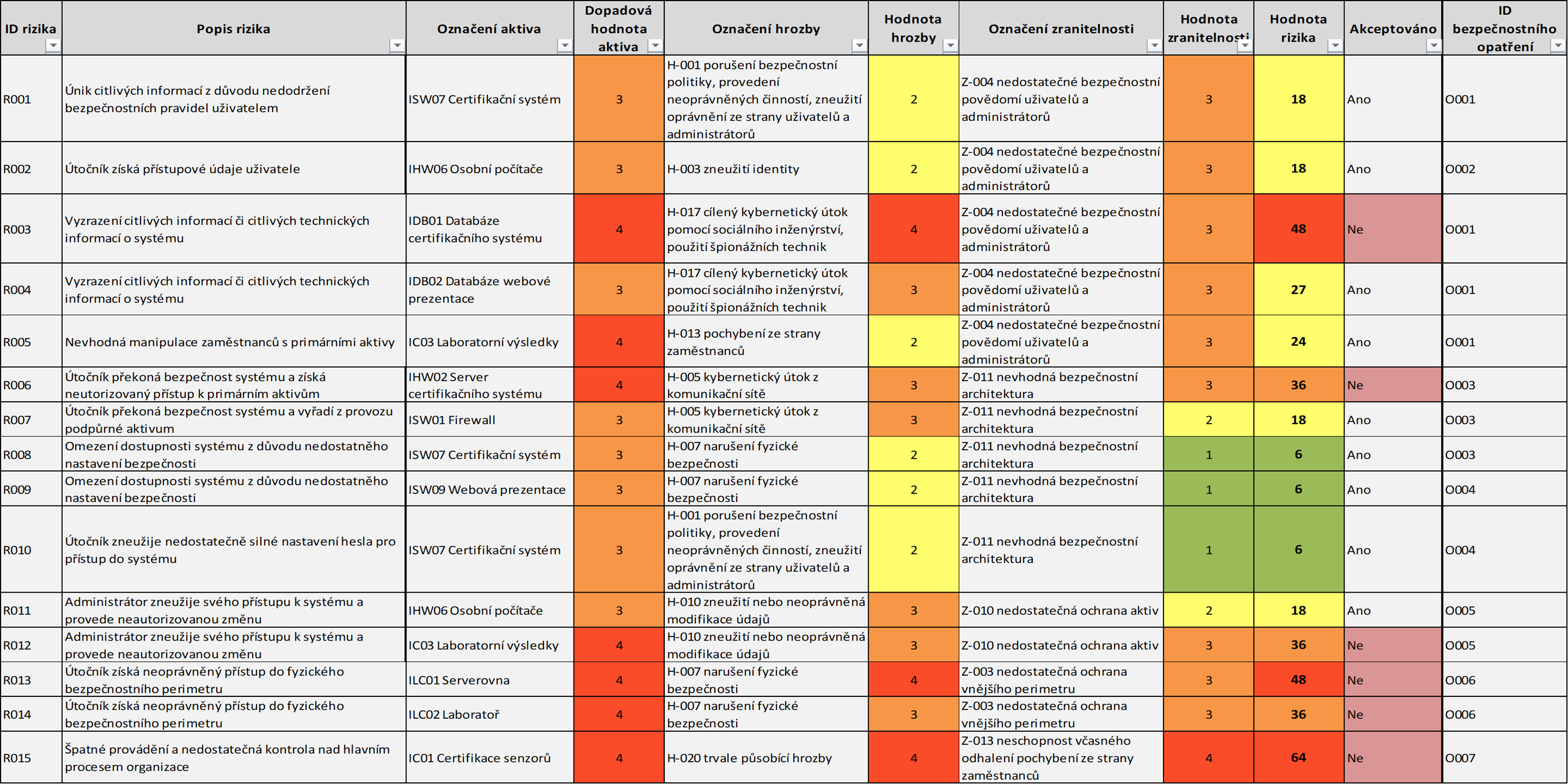

Zjednodušená analýza rizik

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Zjednodušená analýza rizik. Zdroj: Vlastní tvorba

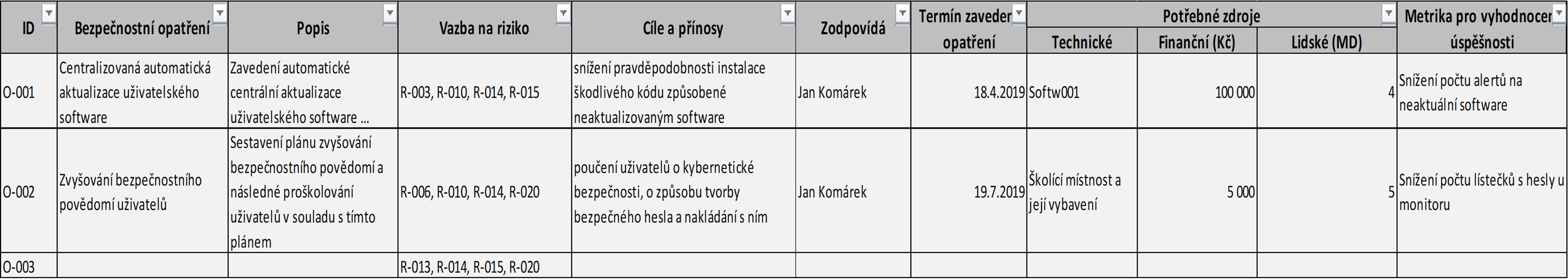

Plán zvládání rizik

Navazujícím dokumentem na hodnocení rizik je plán zvládání rizik (angl. Risk Treatment Plan, zkráceně RTP). Jedná se o dokument obsahující cíle a přínosy bezpečnostních opatření pro zvládání jednotlivých neakceptovaných rizik, určení osoby zajišťující prosazování bezpečnostních opatření pro zvládání rizik, potřebné finanční, technické, lidské a informační zdroje, termín jejich zavedení, popis vazeb mezi riziky a příslušnými bezpečnostními opatřeními a způsob realizace bezpečnostních opatření. V souladu s tímto plánem zvládání rizik jsou zaváděna bezpečnostní opatření.

Dokumenty vycházející z hodnocení rizik včetně samotného hodnocení rizik je nutné pravidelně aktualizovat a musí zohledňovat nejen významné změny, ale i změny v rozsahu ISMS, opatření podle § 11 ZKB a kybernetické bezpečnostní incidenty, včetně dříve řešených. Pro příklad viz Zkrácený plán zvládání rizik, který slouží pouze jako ukázka.

Zkrácený plán zvládání rizik

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Zkrácený plán zvládání rizik. Zdroj: Vlastní tvorba

Prohlášení o aplikovatelnosti

V návaznosti na výsledky hodnocení rizik a s ohledem na bezpečnostní potřeby organizace je třeba zpracovat prohlášení o aplikovatelnosti (angl. Statement of Applicability, zkráceně SoA). Jedná se o dokument, jehož obsahem je přehled bezpečnostních opatření podle VKB, která nebyla aplikována včetně odůvodnění, a která byla aplikována, včetně způsobu jejich plnění. Pro příklad viz ukázka možného vyplnění zavedených a nezavedených opatření.

Zkrácené prohlášení o aplikovatelnosti

Tabulku v lepší kvalitě získáte na následující straně kurzu ke stažení a tisku.

Zkrácené prohlášení o aplikovatelnosti. Zdroj: Vlastní tvorba